🧩 Synology Container Manager: homes-Ordner trotzdem mounten

Ein kleiner Hack mit großem Effekt – von ctrlaltdelete

🧠 Hintergrund

Der Synology Container Manager erlaubt aus Sicherheitsgründen keinen direkten Zugriff auf den Systemordner /volume1/homes.

Das liegt an restriktiven ACLs und einem UI-Schutz, der Pfade zu Benutzerverzeichnissen blockiert.

Doch manchmal muss man eben genau dort hin – zum Beispiel, wenn Konfigurationsdaten eines Containers im eigenen Home liegen.

Hier kommt der Trick.

Kein Terminal, kein SSH, kein Compose nötig – nur ein JSON-File und ein bisschen Mut. 😉

⚙️ Der Workaround

1️⃣ Dummy-Container anlegen

Erstelle im Container Manager einen neuen Container mit einem beliebigen (falschen) Pfad.

Zum Beispiel:

/volume1/test -> /data2️⃣ Container exportieren

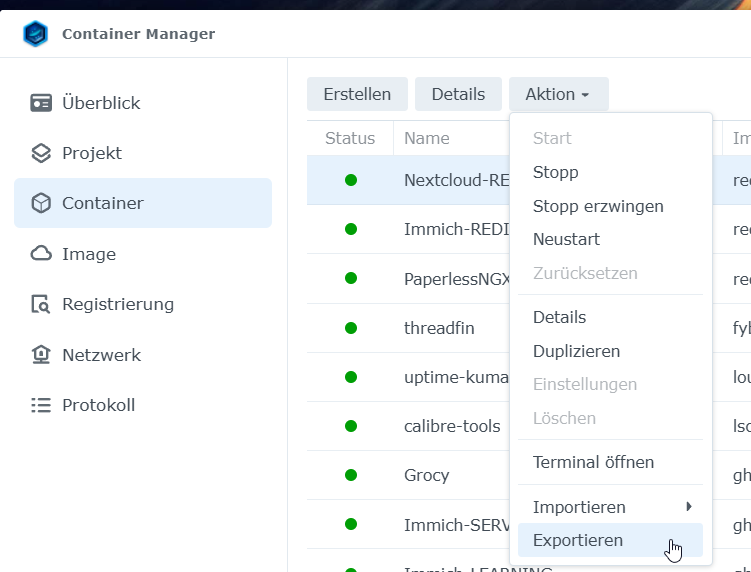

Klicke im Container Manager auf

Aktion → Exportieren → Typ → Containereinstellungen.

Du erhältst eine Datei wie:

container-settings.json

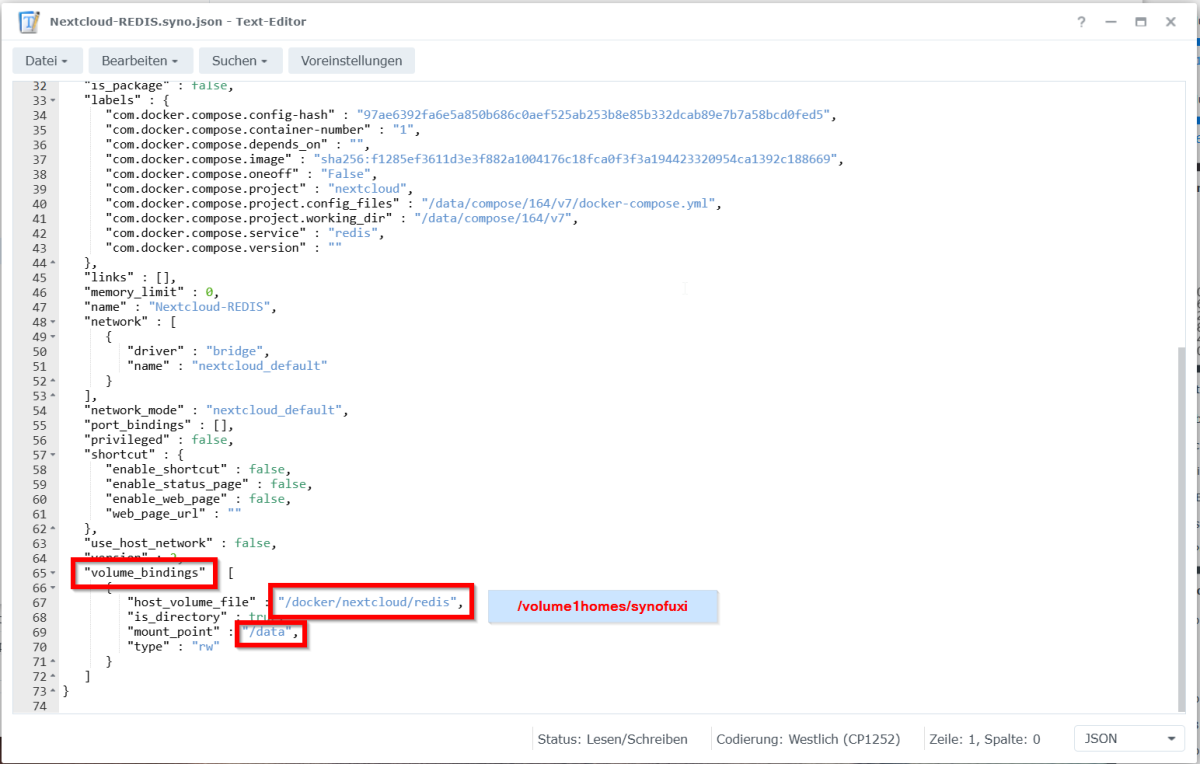

3️⃣ JSON-Datei bearbeiten

Öffne die Datei in einem Texteditor (z. B. Visual Studio Code, Notepad++, nano).

Suche nach dem Abschnitt "mounts" und ersetze den „source“-Pfad durch deinen echten homes-Pfad, z. B.:

"mounts": [

{

"source": "/volume1/homes/sven/appdata",

"destination": "/data",

"readOnly": false

}

]

💡 Tipp: Du kannst auch /var/services/homes/sven/... verwenden – beides funktioniert,

aber /volume1/homes/... ist sauberer und stabiler bei DSM-Updates.

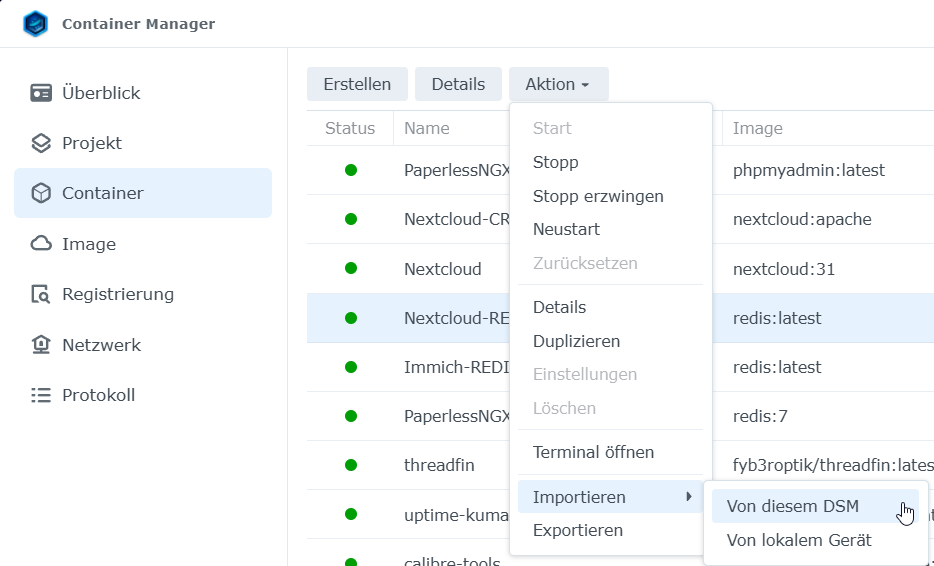

4️⃣ Container wieder importieren

Zurück in den Container Manager:

→ Container importieren

→ die bearbeitete JSON-Datei auswählen

→ Starten.

Der Container läuft jetzt ganz normal – mit Zugriff auf deinen homes-Pfad.

Im UI-Picker ist der Ordner weiterhin gesperrt, aber der Import prüft den Pfad nicht erneut.

🧩 Warum das funktioniert

Synology prüft Pfade nur beim Erstellen, nicht beim Import.

Der Container Manager nimmt die JSON-Einstellungen „as is“ – und Docker selbst kümmert sich nicht um Synologys Pfadfilter.

Damit hebelst du also den UI-Guard aus, ohne DSM zu patchen.

⚠️ Hinweise & Stolperfallen

- Achte auf korrekte Benutzerrechte (ACLs):

id <username>→

PUID= UID,PGID= GID

Diese Werte kannst du im Container-Umfeld setzen. - Verschlüsselte homes-Freigaben: Container starten erst, wenn das Volume entschlüsselt ist.

- DSM zeigt den Mount im UI evtl. als „nicht gefunden“ – das ist rein kosmetisch.

- Nach DSM-Updates: Funktion bleibt, aber exportiere vorher zur Sicherheit das JSON.

✅ Fazit

| Feature | Ergebnis |

|---|---|

Zugriff auf /homes im Container Manager |

✅ Ja, via JSON-Import |

| Sicherheitsfilter umgehen | ✅ Ohne DSM-Hack |

| Offiziell unterstützt | ❌ Nein |

| Aufwand | 🟢 Minimal |

| Risiko | 🟡 Gering (wenn nur eigener homes/<user> genutzt wird) |

📸 Screenshots

🧾 TL;DR

„Erstelle → Exportiere → Ändere Pfad → Importiere wieder“

und dein Container Manager kann plötzlich Dinge,

die Synology eigentlich nicht wollte. 😎

© 2025 ctrlaltdelete – bauer.cc